네트워크 트래픽을 효과적으로 관리하고 보안을 강화하는 방법을 고민해본 적 있으신가요? 특히, 특정 IP 주소나 포트를 통해 들어오거나 나가는 트래픽을 제어하고 싶을 때 어떤 방법을 사용해야 할까요?

오늘은 바로 이러한 고민을 해결해 줄 수 있는 네트워크 관리의 핵심 기능, Extended ACL에 대해 자세히 알아보는 시간을 갖도록 하겠습니다. 라우터에서 방화벽 역할을 수행하는 Extended ACL은 출발지와 목적지 IP 주소, 프로토콜, 포트 번호까지 세밀하게 제어할 수 있어 네트워크 보안 및 관리에 꼭 필요한 기능입니다. Cisco 라우터를 비롯한 다양한 네트워크 장비에서 활용되는 Extended ACL의 설정 방법과 활용 팁, 그리고 주의해야 할 사항들을 꼼꼼하게 살펴보고, 실제 환경에서 어떻게 적용할 수 있는지 예시를 통해 확인해 보겠습니다.

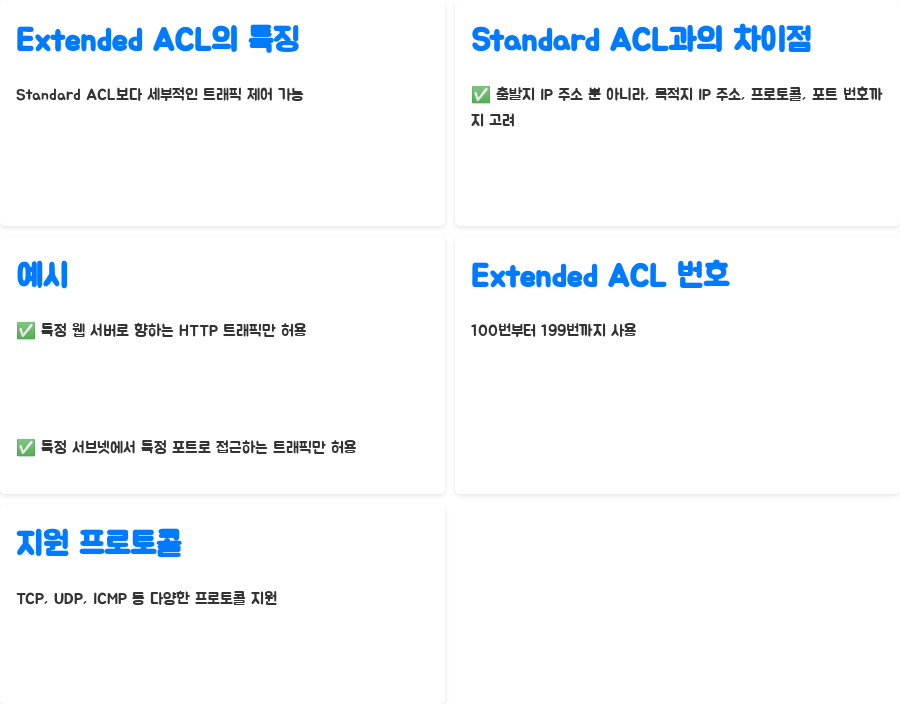

Extended ACL의 특징 살펴보기

Extended ACL은 Standard ACL보다 더욱 세부적인 트래픽 제어를 가능하게 해주는 고급 기능입니다. Standard ACL이 출발지 IP 주소만을 기반으로 트래픽을 필터링하는 것과 달리, Extended ACL은 출발지와 목적지 IP 주소, 프로토콜, 포트 번호까지 고려하여 트래픽을 제어합니다. 마치 섬세한 칼날처럼 네트워크 트래픽을 원하는 대로 조각할 수 있죠!

예를 들어, 특정 웹 서버로 향하는 HTTP 트래픽만 허용하고 나머지 트래픽은 모두 차단하거나, 특정 서브넷에서 특정 포트로 접근하는 트래픽만 허용하는 식으로 매우 세밀한 제어가 가능합니다. 이러한 기능 덕분에 네트워크 보안을 한층 강화하고, 특정 서비스에 대한 트래픽을 효율적으로 관리할 수 있습니다.

Extended ACL은 100번부터 199번까지의 번호를 사용하며, 이 번호를 통해 ACL 규칙을 구분합니다. 또한, Extended ACL은 TCP, UDP, ICMP와 같은 다양한 프로토콜을 지원하여 더욱 유연한 트래픽 관리를 가능하게 합니다.

Extended ACL 설정 단계 파악하기

Extended ACL을 설정하는 것은 생각보다 복잡하지 않습니다. 몇 가지 단계만 잘 따라 하면 누구나 쉽게 설정하고 활용할 수 있습니다.

먼저, 필터링 대상을 정확하게 정의해야 합니다. 어떤 서브넷이나 호스트에서 어떤 목적지 서브넷이나 호스트로 어떤 서비스를 이용하는 트래픽을 제어할지 명확하게 설정해야 합니다.

다음으로는 서비스 유형을 정의해야 합니다. 예를 들어, 웹 서버, FTP 서버, DNS 서버 등 어떤 서비스에 대한 트래픽을 제어할지 정의해야 합니다. 이때, 해당 서비스에 사용되는 프로토콜과 포트 번호를 함께 고려해야 합니다.

마지막으로, 허용 또는 차단 여부를 결정해야 합니다. 특정 트래픽을 허용할지, 아니면 차단할지 결정하고, 이를 명확하게 ACL 규칙에 반영해야 합니다. 또한, 필터링을 적용할 인터페이스 방향 (inbound 또는 outbound)을 설정하여 트래픽이 라우터로 들어오는 경우에 적용할지, 아니면 라우터에서 외부로 나가는 경우에 적용할지 결정합니다.

Extended ACL 명령어 익히기

Extended ACL을 설정하기 위해서는 Cisco IOS 명령어를 사용해야 합니다. 다행히 명령어 형식은 비교적 일관성을 가지고 있기 때문에 한번 이해하면 다른 설정에도 쉽게 적용할 수 있습니다.

가장 기본적인 명령어는 다음과 같습니다.

access-list 101 permit tcp 192.168.1.0 0.0.0.255 any eq 80명령어는 번 Extended ACL을 생성하고, 서브넷에서 출발하는 TCP 트래픽 중 번 포트(HTTP)를 사용하는 트래픽만 허용하는 규칙을 설정합니다.

좀 더 자세히 살펴보면, 는 ACL을 설정하는 명령이고, 은 ACL 번호, 은 허용을 의미합니다. 는 프로토콜을 지정하며, 과 는 각각 출발지 IP 주소와 와일드카드 마스크입니다. 는 모든 목적지 IP 주소를 의미하며, 은 80번 포트를 사용하는 트래픽을 지정합니다.

와일드카드 마스크는 IP 주소의 각 옥텟에 대해 비트를 검사할지 말지를 결정하는 값입니다. 은 검사를 수행하고, 은 검사를 무시합니다. 예를 들어, 는 마지막 옥텟만 검사하고 나머지 옥텟은 무시한다는 의미입니다.

Extended ACL 활용 꿀팁 대방출!

Extended ACL을 활용하면 다양한 시나리오에서 네트워크 트래픽을 효과적으로 관리하고 보안을 강화할 수 있습니다.

1. 특정 서비스에 대한 접근 제어: 웹 서버, FTP 서버, 데이터베이스 서버 등 특정 서비스에 대한 액세스를 제어하여 악의적인 공격이나 불필요한 트래픽으로부터 서버를 보호할 수 있습니다. 예를 들어, 특정 포트로 들어오는 트래픽을 차단하여 해당 서비스에 대한 접근을 제한할 수 있습니다.

2. 특정 서브넷 간의 통신 제어: 서로 다른 서브넷 간의 통신을 제어하여 네트워크를 분리하고 보안을 강화할 수 있습니다. 예를 들어, 특정 서브넷에서 다른 서브넷으로 향하는 트래픽을 차단하여 서브넷 간의 격리를 유지할 수 있습니다.

3. 네트워크 트래픽 모니터링: Extended ACL을 통해 네트워크를 통과하는 트래픽을 모니터링하고 분석하여 네트워크 사용 현황을 파악하고 문제점을 진단할 수 있습니다.

Standard ACL과 Extended ACL 비교

Standard ACL과 Extended ACL은 모두 트래픽을 필터링하는 기능을 제공하지만, 사용 가능한 필터링 기준과 활용 범위가 다릅니다.

| 필터링 기준 | 출발지 IP 주소 | 출발지 IP 주소, 목적지 IP 주소, 프로토콜, 포트 번호 |

| ACL 번호 범위 | 1~99 | 100~199 |

| 프로토콜 | TCP/IP | TCP, UDP, ICMP 등 다양한 프로토콜 |

| 활용 범위 | 간단한 필터링, 서브넷/호스트 정의 | 복잡한 필터링, 세부적인 트래픽 제어, 보안 강화 |

기능 Standard ACL Extended ACL

Extended ACL은 Standard ACL보다 다양한 필터링 기준을 제공하기 때문에 네트워크 환경에 따라 적절한 ACL을 선택하여 사용하는 것이 중요합니다.

한눈에 보기

| Extended ACL | 출발지/목적지 IP, 프로토콜, 포트 등을 기반으로 트래픽 필터링 |

| ACL 번호 | 100~199 |

| 주요 명령어 | access-list, permit, deny, tcp, udp, icmp, eq, gt, lt, neq, any, host, wildcard mask |

| 활용 예시 | 특정 서비스 접근 제어, 서브넷 간 통신 제어, 트래픽 모니터링 |

| 장점 | 세부적인 트래픽 제어, 유연성, 보안 강화 |

| 단점 | 설정이 복잡할 수 있음 |

기능 설명

오늘 알아본 내용 어떠셨나요? Extended ACL은 네트워크 보안 및 관리에 필수적인 기능입니다. 이 글이 여러분의 네트워크 관리 능력 향상에 도움이 되셨으면 좋겠네요!

다음에도 더욱 유익하고 흥미로운 네트워크 관련 정보로 찾아오겠습니다. 혹시 궁금한 점이나 더 알고 싶은 내용이 있다면 언제든 댓글 남겨주세요. 다른 게시글도 읽어보시고, 블로그 구독도 부탁드립니다!